みなさん、こんにちは。営業部の藤岡です。

みなさん、こんにちは。営業部の藤岡です。

7月27日~28日に開催されましたEdge Tech+ West2023において、7月27日開講のテクニカルセッションを受講させていただきましたので、そのセッションの所感と解説を本ブログで紹介させていただきます。

セッション名:ハードウェアセキュリティ ~セキュアICチップの実装攻撃と対策~

講演者:神戸大学 永田教授

まず、セッション全体の感想としては、ハードウェアセキュリティという難しい題材を、非常に分かりやすくご説明されていたのが印象的でした。

特に公開鍵暗号の説明を1分くらいで分かりやすく説明されていたのには驚きましたし、専門知識が無い方々でもよく理解できたと思います。

セッションの内容としては、前半が主にサイドチャネルアタックに関するもので、後半はハードウェアトロージャンに関するご説明でした。

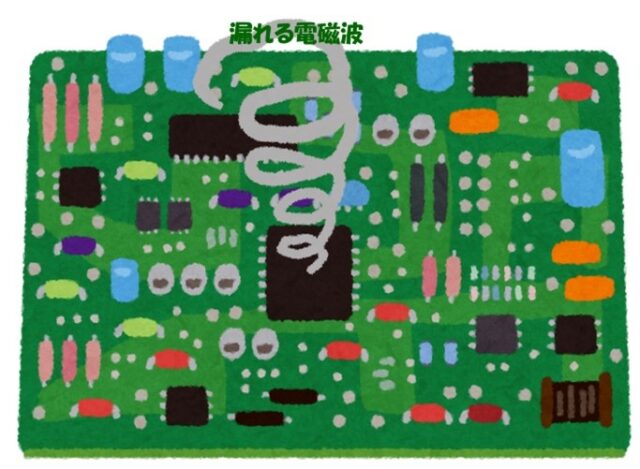

サイドチャネルアタックは、簡単に言うと暗号処理してるICチップの電磁波や、消費電力を測定することで暗号鍵を特定する攻撃方法です。

もう少し具体例を説明します。

暗号処理は平文と暗号鍵を入力情報として暗号文を生成します。

その際、例えば暗号アルゴリズムによっては、暗号鍵が“0”の場合は何もしないが、“1”の場合は掛け算をするといった処理があり、その処理の消費電力の差をモニタすれば、暗号鍵を解析できるといった方法です。

実際には、そんな単純ではありませんし、対策として暗号鍵が”0”の場合でも掛け算処理をして値だけを元のままにすれば消費電力はほぼ同じになります。

ただし、ICチップ内で暗号鍵に関連する配線経路を、すべて同じ長さに設計するのは不可能なため、配線経路の少しの負荷容量の差でも、何万回も繰り返し測定して差分を取ると、暗号鍵の値による差が検出できることになります。

解析できないICチップを作るのは難しく、アタッカーにできるだけ解析の時間をかけさせることが目的になるとのことでした。

もう一つのテーマのハードウェアトロージャンに関してです。

最近の大規模なICチップ(マイコン、SoC、システムLSI等)は、数十億個というトランジスタで構成されているため、ICチップ開発には、多人数の設計者やその関係者が必要となります。

さらに、サードパーティ製のIP(Intellectual Property)やOSH(Open Source Hardware)、ファブから提供されるIPを組み合わせて設計することになると、その際、セキュリティの脅威となる悪意のある回路が入ってくる可能性があるとのことでした(トロージャンはトロイの木馬の意味)。

永田教授の下ではこのような意図しない回路をどのように検出するかを研究されているとのことでした。

昨今、セキュリティに対する色々な脅威が顕在化していますが、日々進化するすべての脅威に対策するのは不可能であり、対策にも大きなコストが伴います。

セキュリティ対策は、脅威分析によりリスクを洗い出し、そのリスクの重大性と対策コストを検討した上で優先順位をつけて対策することが重要です。特に、組込み機器はIoT化によって実際に機器を入手しなくても、ネット経由でアタックすることが可能になるなどリスクが高まっています。

今回のセッションでもWindowsOSの消費電力モニタ機能が、セキュリティのリスクになるという話もありましたので、単に機器の消費電力情報をネットに上げるだけでもリスクになります。また、量子コンピュータやAI技術など先端技術の発展が逆にアタック技術としての脅威となっています。

既にある程度のセキュリティ対策は、メーカーやサービスプロバイダーの責任となっており、近い将来、セキュリティ対策の無い組込み機器はネットに接続できなくなるでしょう。

最後までお読みいただき、ありがとうございました。

<関連リンク>

<WTIブログ>

- ハードウェア、ソフトウェアの組み込み開発はお任せください

- Infineon社車載マイコン評価ボード AURIX™ TC375 Lite kit V2 を使ってLIN通信にチャレンジ!(前編)

- Infineon社車載マイコン評価ボード AURIX™ TC375 Lite kit V2 を使ってLIN通信にチャレンジ!(後編)

- 初心者のマイコン制御とプログラミング ~動作編~

- Infineon社製AURIX2Gマイコン「TC397」を搭載した評価ボード「TriBoard」を使用してCAN FD通信をやってみた!

- マイコンに搭載されているA/Dコンバータと入力ノイズについて

- マイコンなのかFPGAなのか ~システム設計のポイント~

- ESP32マイコンでOTA! Wi-Fiでプログラムを書き込む

- 無線モジュール搭載IoT機器の開発には幅広い知見と技術が必要です

WTIメールマガジンの配信(無料)

WTIエンジニアが携わる技術内容や日々の業務に関わる情報などを毎週お届けしているブログ記事は、メールマガジンでも購読できます。ブログのサンプル記事はこちら

WTIメールマガジンの登録・メールアドレス変更・配信停止はこちら

WTIの技術、設備、設計/開発会社の使い方、採用関連など、幅広い内容を動画で解説しています。